地方公共団体が住民・企業等との間で実施する電子申請・届出等の手続や地方公共団体相互の電磁的記録文書のやり取りにおける様々な脅威を防止し、安全に通信を行うために、公開鍵基盤(Public Key Infrastructure、以下「PKI」という。)の仕組みを地方公共団体向けに提供するものが、地方公共団体組織認証基盤(Local Government PKI、以下「LGPKI」という。)です。

今月号では、LGPKIが発行した電子証明書(以下「証明書」という。)の検証方法と利用例、LGPKIと政府認証基盤(GPKI1))の相互認証及びLGPKIの証明書検証サーバ(以下「LGPKI-CVS」という。)の信頼点(トラストアンカー)の変更について説明します。

1 証明書の検証

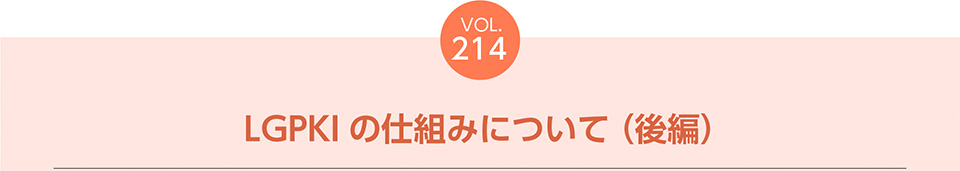

前月号(p.55~60)でも記載しましたが、証明書所有者が証明書を使うとき、証明書を受け取る側の人は、その証明書が信用できることを確認します(図-1)。

証明書の検証は、「認証パスの構築」と「認証パスの検証」の順で行います。検証したい証明書を起点として信用関係を順にたどり、自分が信用している認証局までの経路を明らかにすることを「認証パスの構築」といいます。また、認証パス上において、信用の起点となる認証局を「信頼点(トラストアンカー)」といいます。

証明書の検証を行うときには、構築した認証パスを使い、信頼点(トラストアンカー)の証明書から順に経路上の証明書の検証を行っていきます。すべての証明書の検証が終わると、証明書が信用できることを確認できたことになります。

証明書の利用者は、上記内容を確認した後に、証明書の有効性を確認します。証明書が有効であることは、証明書の失効情報に該当しないことで確認することができます。LGPKIでは、リポジトリ2)でのCRL3)提供方式とLGPKI-CVSによる失効確認を提供しています。

図-1 証明書の検証

2 LGPKIと政府認証基盤(GPKI)の相互認証

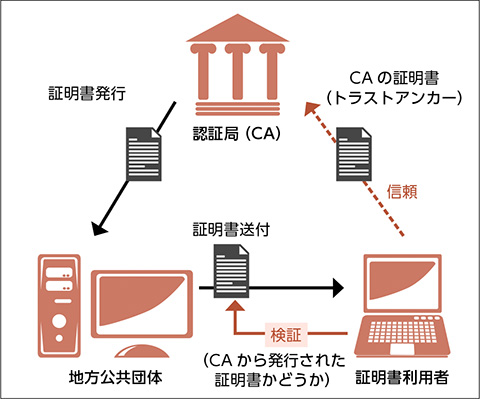

LGPKIは、政府認証基盤(GPKI)と相互認証をしています。相互認証とは、ネットワーク越しに存在する二つの認証局が、お互いの認定結果を信頼しあうことです。GPKIはさらに公的個人認証サービス(JPKI)や民間認証局と相互認証をしています(図ー2)。

このように信頼が連鎖していくことにより、地方公共団体が発信する公文書に付与される証明書を受け取った住民・企業等や国の府省は、証明書の有効性を検証することができるようになっています。国の府省が検証する場合は、GPKIの証明書検証サーバ(GPKI-CVS)が利用されます。

地方公共団体でも、住民・企業等からの申請書や他の地方公共団体・国(府省)から受け取る公文書などに付与される証明書が有効かどうかを検証することができます。この検証では、LGPKI-CVSが利用されます。

地方公共団体は、LGPKI-CVSに問い合わせることで受信した文書に付与された証明書の有効性を確認できます。LGPKI-CVSでは、GPKIと相互認証しているJPKIや民間認証局等が発行する証明書の検証が可能です。

図-2 LGPKIを構成する認証局と発行できる証明書

3 LGPKIが発行する証明書の利用例

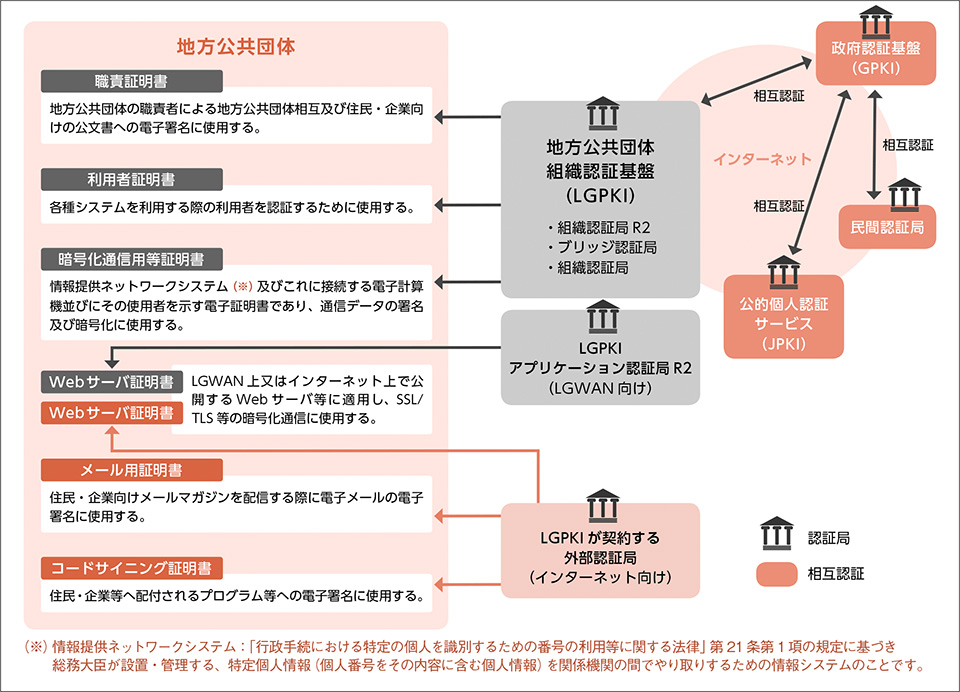

実際に証明書がどのように利用されているのか、職責証明書とWebサーバ証明書を例に説明します。

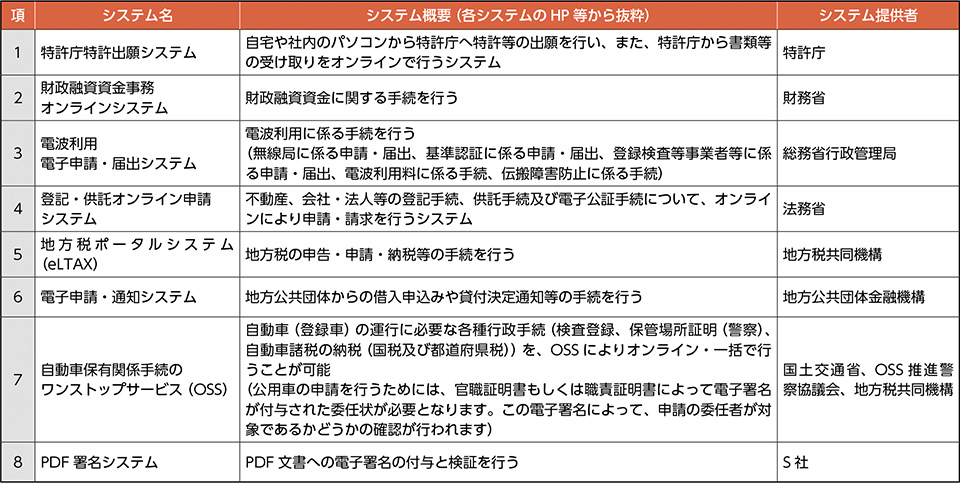

職責証明書は、地方公共団体が電子入札や電子申請等の電子行政サービスを提供する際に、インターネット経由で住民・企業等と文書の送受信を行う場合に、電子的な公印としての役割を担います。この証明書を利用することにより、送信した文書の内容が改ざんされていないこと、あるいは、送信者が間違いなく地方公共団体の職責者であることを住民・企業等に保証します。職責証明書は、主に表-1に挙げるようなシステムで利用されています。

Webサーバ証明書は、住民・企業等が地方公共団体の提供する電子行政サービス等を利用する際に、電子行政サービス提供者側のWebサーバと住民・企業等側のPC間の通信を暗号化する場合に利用します。Webサーバ証明書の利用により、Webサーバと住民・企業等のPCとの間の通信が盗聴されていないこと、通信先のWebサーバが間違いなく実在する電子行政サービス提供者のものであることを住民・企業等に保証することができます4)。

図-3に、電子申請システムを例としてLGPKIの職責証明書及び民間認証局のWebサーバ証明書を利用するケースを図示します。

①文書作成・電子署名

住民・企業等は、JPKIあるいは民間認証局から発行を受けた自らの証明書を用いて、地方公共団体あての申請書等に電子署名を付与し、文書を送付します。

②TLS通信

文書を安全に送付するには、通信する相手先のWebサーバが信頼できる相手かどうかを確認する必要があり、この時にWebサーバ証明書が利用されます。

③受付・審査

地方公共団体は、電子署名が付与された申請書を受け取り、内容の確認を行います。その際、電子証明書が信用できる証明書であること及び有効であることの確認を行います。

④住民・企業の電子証明書の検証

地方公共団体は、申請書等に付与された電子署名や証明書を検証し、その証明書が有効であることを確認します。

⑤公文書作成・電子署名

地方公共団体は、証明書が有効であることを確認した後、職責証明書を用いて文書に電子署名を付与し、公文書として住民・企業等に通知します。

⑥職責証明書の検証

住民・企業等は、公文書に付与された電子署名や職責証明書を検証し、信用できる証明書であること及び有効であることを確認します。

④及び⑥において行う証明書の有効性の検証は、検証側が自動的に行うシステムを構築し、自らの操作では行わないことが一般的です。

証明書の検証にあたっては、認証局が提供している失効した証明書のリスト(CRL)から、証明書の最新の状態を確認します。検証側は④及び⑥においてこのリストを参照することで、添付された証明書が有効かどうかを確認することができます。

これらの検証は、LGPKIとGPKI、JPKIなど、他の認証局間でお互いの認証局を信頼すること(相互認証)により実現されています。

図-3 電子申請システムにおける LGPKI 証明書の利用例

表-1 LGPKI職責証明書を利用可能なシステム

4 LGPKI-CVSにおける信頼点(トラストアンカー)の変更について

令和2年度末(令和3年3月末)までに、LGPKI-CVSの信頼点(トラストアンカー)を新しい認証局が発行するものに変更する対応を、接続団体に設置されている登録分局と連携して行います。

変更内容については令和元年9月17日付けの通知文書である地情機第1570号「LGPKIにおける証明書検証サーバ(CVS)における暗号化通信プロトコルの変更及びトラストアンカーの変更への対応について(依頼)」のとおりとなり、LGWANからアクセス可能なLGPKIホームページ5)にて公開しておりますので詳細についてご確認ください。

- 1) Government PKIの略称であり、中央省庁の電子的な行政事務を安全に行うために整備した公開鍵認証基盤(PKI)です。中央省庁の組織認証のため官職証明書等を発行しています。

- 2) 証明書に関する情報を保持し、その情報の検索、更新手順を提供するサイト。LGPKIでは主に自己署名証明書やCRL(証明書失効リスト)等を保管して公開しています。

- 3) Certificate Revocation List(証明書失効リスト)の略称であり、証明書の利用者はこの証明書失効リストを利用し、証明書の失効状況(有効性)を検証しています。

- 4) 図-3には含めていませんが、インターネット上に公開されるWebサーバのWebサーバ証明書は、民間認証局から発行しており、Webサーバ証明書が信用できる証明書であること及び有効であることの検証も行われます。

- 5) http://lgpkir2.lgwan.jp/Jimren/LGPKIoshirase_1570_20190917.pdf

LGWAN-ASPサービス登録/接続状況(令和2年7月20日現在)

LGWAN-ASPサービス提供者の登録/接続状況は次のとおりです。

- ■アプリケーション及びコンテンツ 登録:1,081件

- ■ホスティング 接続:538件

- ■通信 登録:184件

- ■ファシリティ 登録:381件

登録/接続済のLGWAN-ASPサービス提供者のリストは、下記URLに掲載しています。

https://www.j-lis.go.jp/lgwan/asp/servicelist/cms_15764241.html